一、实验目的:

通过实战深入理解mac地址泛洪攻击的原理。

二、实验原理:

交换机中有一张非常重要的表,叫做mac表,这个表是一个硬件组成的表,主要是完成快速转发。mac表有大小限制,不同的交换机的mac表的大小都有不同,越是高端的交换机的表空间越大,但是作为接入交换机,表空间基本都在8K左右。交换机的一个原理是会自动学习并记录mac地址。而攻击者就利用交换机的mac地址学习机制,不断的进行mac地址刷新,迅速填满交换机的mac地址表,以至崩溃,使交换机不得不使用广播发包,从而获取其他人的报文信息。

三、实验环境和工具:

|

名称 |

系统 |

Ip地址 |

Mac地址 |

|

ftp |

Windows7 |

172.18.12.94 |

00-0C-29-6C-AA-A4 |

|

客户机 |

Kali2.0 |

172.18.12.202 |

00:0c:29:93:0c:35 |

|

中间人 |

Kali2.0 |

172.18.12.183 |

00:0c:29:80:bf:52 |

工具:FileZilla_Server和Macof

四、实验拓扑图

五、实验步骤:

步骤一:测试网络的连通性

在中间人主机上ping 客户机和FTP

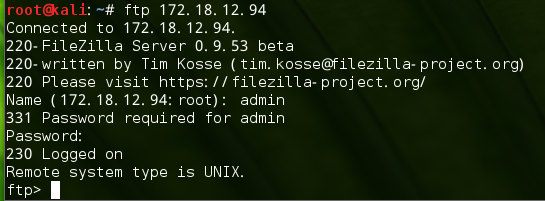

步骤二:测试FTP是否正常

步骤三:macof开始进行mac地址泛洪

同时开启多个macof,短时间内把mac地址表打满。

步骤四:在中间人开启抓包模式

步骤五:客户机正常登陆ftp

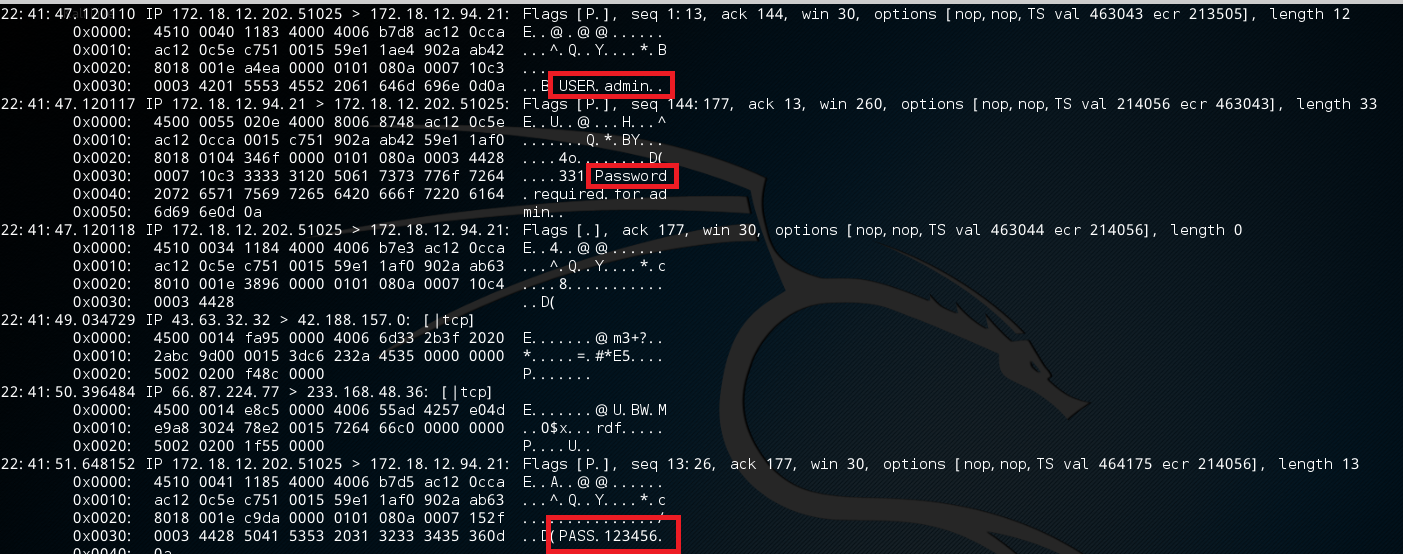

步骤六:抓包结果

从抓包结果可看出客户机登录ftp的账号为admin密码是123456。

时间: 2024-08-09 22:02:23